Portas Amplificacao DDoS: mudanças entre as edições

| Linha 79: | Linha 79: | ||

== Como saber se temos Portas de Amplificação DDoS e de Botnets em nossa Rede? == | == Como saber se temos Portas de Amplificação DDoS e de Botnets em nossa Rede? == | ||

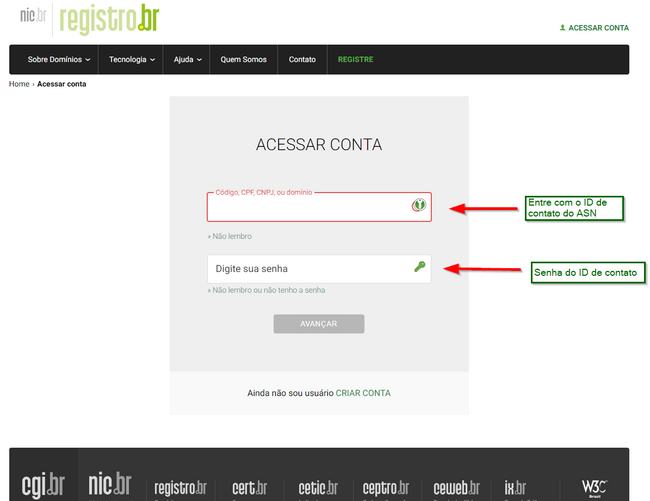

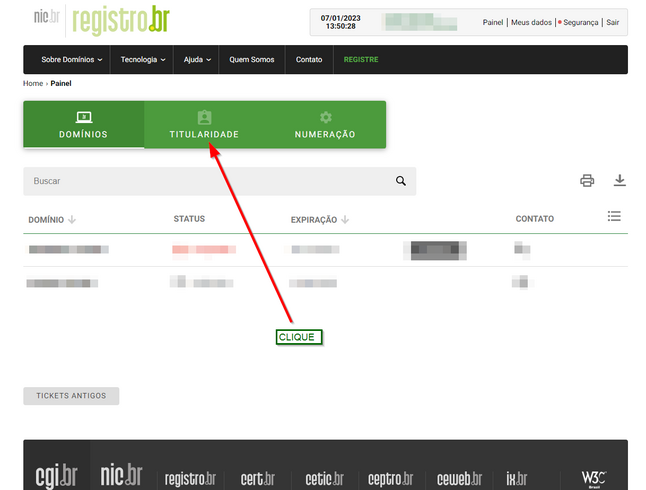

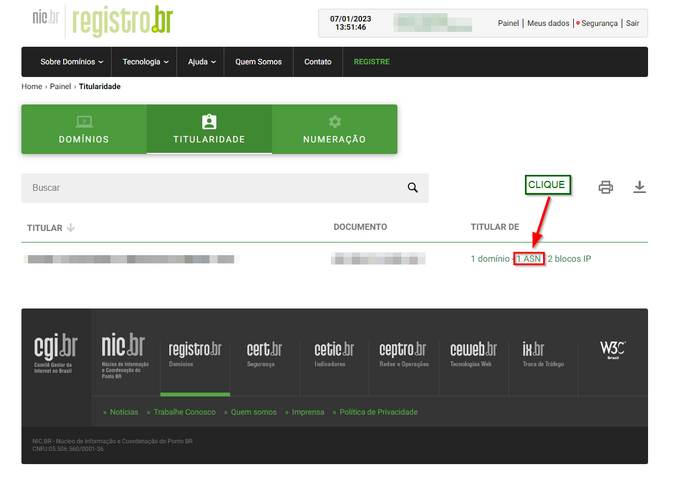

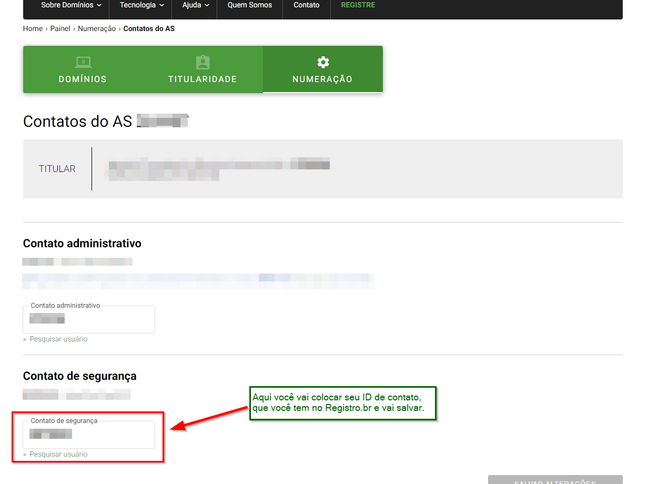

Primeiramente saiba que existem entidades que se preocupam com a segurança da '''Internet''' e que tem como objetivo extinguir a exposição desses serviços de amplificação da '''Internet'''. Uma entidade que podemos citar é o [https://www.shadowserver.org/news/the-scannings-will-continue-until-the-internet-improves/ '''ShadowServer'''] e a outra já conhecemos muito bem, que é o nosso valoroso [https://bcp.nic.br/i+seg/acoes/amplificacao/ '''CERT.br''']. Uma maneira bem fácil e simples de sermos reportados sobre esses problemas de segurança, é mantendo nosso '''Contato de Segurança''' atualizado no '''Registro.br'''. Mostrarei abaixo em telas de exemplo o quanto isso é fácil e você precisará de ter a '''credencial de acesso do seu ASN''' no [https://registro.br/ '''Registro.br''']. | Primeiramente saiba que existem entidades que se preocupam com a segurança da '''Internet''' e que tem como objetivo extinguir a exposição desses serviços de amplificação da '''Internet'''. Uma entidade que podemos citar é o [https://www.shadowserver.org/news/the-scannings-will-continue-until-the-internet-improves/ '''ShadowServer'''] e a outra já conhecemos muito bem, que é o nosso valoroso [https://bcp.nic.br/i+seg/acoes/amplificacao/ '''CERT.br''']. Uma maneira bem fácil e simples de sermos reportados sobre esses problemas de segurança, é mantendo nosso '''Contato de Segurança''' atualizado no '''Registro.br'''. Mostrarei abaixo em telas de exemplo o quanto isso é fácil e você precisará de ter a '''credencial de acesso do seu ASN''' no [https://registro.br/ '''Registro.br''']. | ||

[[Arquivo: | [[Arquivo:Registrobr6.png|esquerda|miniaturadaimagem|650x650px]] | ||

[[Arquivo:Registrobr1.png|nenhum|miniaturadaimagem| | [[Arquivo:Registrobr1.png|nenhum|miniaturadaimagem|605x605px]] | ||

[[Arquivo:Registrobr3.png|miniaturadaimagem|646x646px|esquerda]] | |||

[[Arquivo:Registrobr3.png|miniaturadaimagem| | [[Arquivo:Registrobr4.png|nenhum|miniaturadaimagem|675x675px]] | ||

[[Arquivo:Registrobr4.png|nenhum|miniaturadaimagem| | [[Arquivo:Registrobr5.png|miniaturadaimagem|648x648px|esquerda]] | ||

[[Arquivo:Registrobr5.png|miniaturadaimagem| | |||

Edição das 17h20min de 7 de janeiro de 2023

Introdução

Para contextualizar nosso artigo precisamos entender basicamente que: amplificação é quando perguntamos algo para algum serviço (porta) e a resposta retornada, é maior que o tamanho da pergunta. Tendo isso em mente, existem alguns serviços abertos na Internet com essa característica e são explorados para realizarem o que conhecemos como Ataques de DDoS (Distributed Denial of Service). Sabem aqueles ataques que costumam derrubar nossa Operação de Internet, causando indisponibilidade de acesso para nossos assinantes? São esses serviços mal configurados e abertos na Internet, que munem fortemente os cibercriminosos, que usam esses serviços abertos como ferramentas para esse propósito. Não se engane se você acha que na sua Rede, não possa existir esses serviços abertos e que ninguém estaria usando-os para executar esses ataques. Estamos acostumados a sempre reclamar de ataques recebidos, mas você já parou para pensar que você pode estar sendo usado como vetor de ataque e com isso, inconscientemente, atacando alguém na Internet? Tirando o fato da imperícia de quem configurou erradamente o serviço, deixando-o vulnerável, exposto e suscetível a ser explorado, essa pessoa é tanto vítima quanto você.

Consequências

Quando somos usados como vetor de ataque, nossa Rede se torna instável, nossos clientes reclamam de lentidão no acesso à Internet, nosso Call Center fica atarefado com solicitações que provavelmente eles não conseguirão identificar a causa raiz do problema. Como resultado teremos um aumento da insatisfação dos nossos clientes e muitos cancelamentos (churn). Para evitarmos todos esses males, resolvi escrever esse artigo dando dicas e explicando maneiras de fixarmos esses problemas.

Quanto às Botnets, existem sistemas que foram comprometidos e podem estar sendo explorados para alguma atividade ilícita e que também poderá prejudicar a sua Operação de Internet. Esses casos também precisam ser tratados.

Portas de Amplificação e de Botnets mais conhecidas

| Porta | Descrição |

|---|---|

| DNS (53/udp) | Servidores de DNS Recursivos abertos para o mundo. Não podemos confundir com o serviço de DNS Autoritativo (53/UDP/TCP), este precisa estar aberto à consultas dos domínios de sua autoridade. |

| SNMP (161/udp) | Simple Network Management Protocol ou como costumo brincar dizendo que o significado seria: Security is Not My Problem. Este serviço é muito usado para monitorarmos nossos ativos de Redes e Servidores. |

| NTP (123/udp) | Network Time Protocol é um serviço bastante importante para mantermos nossos sistemas com data e hora corretos. |

| SSDP (1900/udp) | Simple Service Discovery Protocol. |

| PORTMAP (111/udp) | Daemon que atribui portas dinamicamente para serviços RPC (Remote Procedure Call) como NIS (Network Information Service) e o NFS (Network File System) comumente usados em sistemas Unix Like. |

| NETBIOS (137/udp) | Network Basic Input/Output System, faz parte dos serviços de compartilhamento de Redes baseadas em Microsoft Windows. |

| UBNT (10001/udp) | Serviço de Device Discovery habilitado nos equipamentos da Ubiquiti. |

| MDNS (5353/udp) | Multicast DNS. |

| LDAP (389/udp) | Serviço Lightweight Directory Access Protocol. |

| CHARGEN (19/udp) | Character Generator Protocol, é um protocolo usado para fins de teste, depuração e medição. Esse serviço gera datagramas contendo um número aleatório de caracteres entre 0 e 252, sempre que requisitado. |

| QOTD (17/udp) | Quote Of The Day outro serviço de teste e medição. |

| MEMCACHED (11211/udp) | Serviço de cache para aceleração de aplicativos Web. |

| WS-DISCOVERY (3702/udp) | Web Services Dynamic Discovery Protocol, é um protocolo de descoberta multicast para localizar serviços em uma Rede local. |

| TFTP (69/udp) | Trivial File Transfer Protocol, é um protocolo bastante utilizado por ativos de redes para por exemplo, transferir uma atualização de firmware. |

| CoAP (5683/udp) | Constrained Application Protocol, é um protocolo de comunicação usado por dispositivos de Internet que possuem pouco recurso de hardware. |

| ARMS (3283/udp) | Apple Remote Management Service, serviço utilizado pela Apple para prover acesso remoto e gerenciamento de dispositivos rodando MacOS. |

| DHCPDiscover (37810/udp) | Dynamic Host Configuration Protocol Discover, protoclo utilizado para gerenciar equipamentos DVR. |

| MT4145 (4145/tcp) | Serviço de SOCKS habilitado na porta 4145/tcp, normalmente visto em equipamentos Mikrotiks comprometidos e abusado por Botnet. |

| MT5678 (5678/tcp) | Serviço de SOCKS4 habilitado na porta 5678/tcp, visto em Mikrotiks comprometidos e sendo abusados pela Meris Botnet . |

Como saber se temos Portas de Amplificação DDoS e de Botnets em nossa Rede?

Primeiramente saiba que existem entidades que se preocupam com a segurança da Internet e que tem como objetivo extinguir a exposição desses serviços de amplificação da Internet. Uma entidade que podemos citar é o ShadowServer e a outra já conhecemos muito bem, que é o nosso valoroso CERT.br. Uma maneira bem fácil e simples de sermos reportados sobre esses problemas de segurança, é mantendo nosso Contato de Segurança atualizado no Registro.br. Mostrarei abaixo em telas de exemplo o quanto isso é fácil e você precisará de ter a credencial de acesso do seu ASN no Registro.br.