Autenticacao TOTP Radius Tacacs Debian: mudanças entre as edições

Sem resumo de edição |

Sem resumo de edição |

||

| Linha 10: | Linha 10: | ||

* O servidor precisar ter acesso sainte para a '''Internet''', pode ser através de '''NAT'''. Se faz necessário para instalação dos pacotes e download do projeto '''pam_tacplus''' via '''Github''' caso use autenticação via '''Tacacs+.''' | * O servidor precisar ter acesso sainte para a '''Internet''', pode ser através de '''NAT'''. Se faz necessário para instalação dos pacotes e download do projeto '''pam_tacplus''' via '''Github''' caso use autenticação via '''Tacacs+.''' | ||

* Os comandos aqui serão executados em um '''Debian 13 (Trixie)''' mas poderão ser adaptados para serem executados em outras '''distribuições GNU/Linux'''. | * Os comandos aqui serão executados em um '''Debian 13 (Trixie)''' mas poderão ser adaptados para serem executados em outras '''distribuições GNU/Linux'''. | ||

== Instalando o Google Authenticator no Debian == | |||

# apt-get install libpam-google-authenticator -y | |||

É necessário que o usuário seja criado localmente no sistema. Exemplo: | |||

# useradd -m -s /bin/bash gondim | |||

Agora vamos gerar os dados para cadastro no '''Google Authenticator''' instalado no smartphone do usuário '''gondim''': | |||

# su - gondim | |||

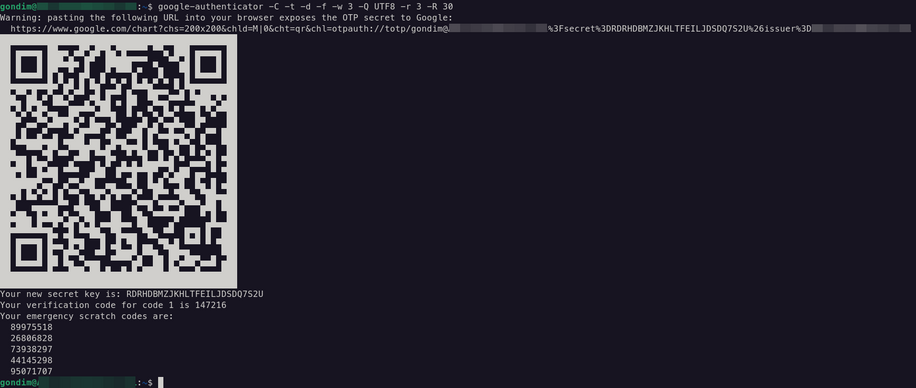

$ google-authenticator -C -t -d -f -w 3 -Q UTF8 -r 3 -R 30 | |||

[[Arquivo:Qrcode.png|nenhum|miniaturadaimagem|916x916px]] | |||

Quando executamos o comando acima, ele gera informações como neste exemplo. Nele temos o '''QR Code''' que facilita a configuração no '''Google Authenticator''', temos a '''secret key''' que também pode ser usado para cadastro e os códigos de emergência para em caso de perda ou roubo do '''smartphone''', o usuário ainda conseguir logar no sistema. | |||

Seguiremos agora com um exemplo de configuração para autenticação em Servidor Radius. | |||

== Instalando e configurando o módulo PAM para autenticação em Radius Server == | |||

# apt install libpam-radius-auth | |||

Edite o arquivo '''/etc/pam_radius_auth.conf''' e deixe configurado nele o apontamento para seu servidor Radius com a secret: | |||

# server[:port] shared_secret timeout (s) | |||

10.254.254.6 C5or4Zc49z2R 3 | |||

Obs.: no seu servidor Radius você precisará liberar em NAS o IP do seu servidor Debian, senão ele não terá autorização para acessar o Radius. | |||

== Instalando e configurando o módulo PAM para autenticação em Tacacs+ Server == | |||

Edição das 01h59min de 6 de fevereiro de 2026

Introdução

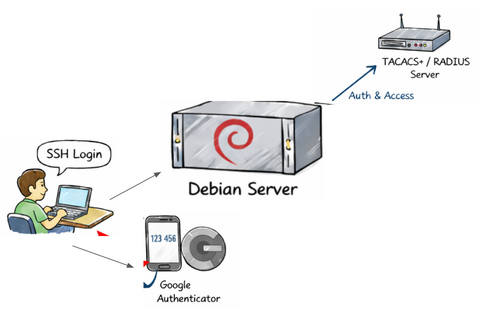

A administração remota de servidores GNU/Linux é algo que precisamos estar sempre atentos com a segurança. Filtros de pacotes para bloquear e/ou liberar acessos, ajustes para serviços não ficarem expostos sem necessidade, uso de IPs privados quando possível, aplicar atualizações quando disponíveis, monitoramento dos logs e file system são coisas básicas para todo sysadmin. Boa parte destas tarefas necessitam de acesso remoto aos servidores via SSH e esse serviço precisa ser bem cuidado para que seu servidor não seja comprometido. Outro fator importante é quando administra diversos servidores em uma empresa juntamente com outros sysadmins e em algum momento alguém é desligado da empresa ou entrou de férias. Imagina ter que entrar em cada servidor para remover ou bloquear os acessos. Imagina fazer isso com 100, 500, 1000 VMs. Neste artigo iremos configurar um servidor Debian para autenticar via Radius ou Tacacs+ e ainda usar 2FA com Google Authenticator. O Radius e o Tacacs+ darão controle para administração centralizada da autenticação dos usuários e o Google Authenticator adiciona uma camada de segurança no acesso SSH.

Pré-requisitos

Para que nosso ambiente funcione precisaremos:

- Um servidor Radius ou Tacacs+ já em produção. Melhor ainda se estiverem em HA (High Availability), pois como estamos lidando com acessos críticos de equipamentos e servidores, precisamos garantir que em caso de falha no autenticador principal, um secundário assuma essa função e a operação não seja impactada.

- O servidor precisar ter acesso sainte para a Internet, pode ser através de NAT. Se faz necessário para instalação dos pacotes e download do projeto pam_tacplus via Github caso use autenticação via Tacacs+.

- Os comandos aqui serão executados em um Debian 13 (Trixie) mas poderão ser adaptados para serem executados em outras distribuições GNU/Linux.

Instalando o Google Authenticator no Debian

# apt-get install libpam-google-authenticator -y

É necessário que o usuário seja criado localmente no sistema. Exemplo:

# useradd -m -s /bin/bash gondim

Agora vamos gerar os dados para cadastro no Google Authenticator instalado no smartphone do usuário gondim:

# su - gondim $ google-authenticator -C -t -d -f -w 3 -Q UTF8 -r 3 -R 30

Quando executamos o comando acima, ele gera informações como neste exemplo. Nele temos o QR Code que facilita a configuração no Google Authenticator, temos a secret key que também pode ser usado para cadastro e os códigos de emergência para em caso de perda ou roubo do smartphone, o usuário ainda conseguir logar no sistema.

Seguiremos agora com um exemplo de configuração para autenticação em Servidor Radius.

Instalando e configurando o módulo PAM para autenticação em Radius Server

# apt install libpam-radius-auth

Edite o arquivo /etc/pam_radius_auth.conf e deixe configurado nele o apontamento para seu servidor Radius com a secret:

# server[:port] shared_secret timeout (s) 10.254.254.6 C5or4Zc49z2R 3

Obs.: no seu servidor Radius você precisará liberar em NAS o IP do seu servidor Debian, senão ele não terá autorização para acessar o Radius.